La falla in realtà è stata scoperta abbastanza presto e solo Arch linux e parzialmente Gentoo sono impattati.

In ogni caso tocca solo i sistemi con SystemD quindi stock gentoo non è vulnerabile. Non so Arch.

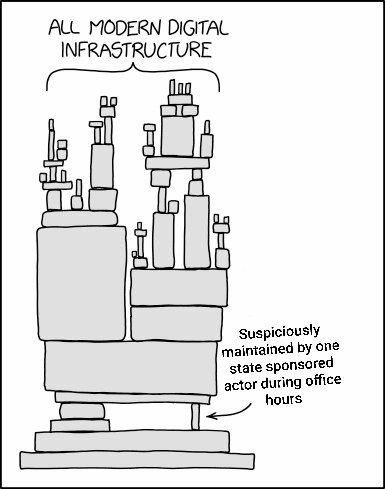

Il vero punto piuttosto è riflettere sulla debolezza della sicurezza sul rilascio di software a tutti i livelli. La falla infatti non è nel repisitory di XZ ma viene iniettata nel tar rilasciato su github per colpa di un contribitor compromesso (o malevolo).

Curioso anche come la falla utilizzi parte di codice committato, ma inattivo, che viene attivato solo dal tarball che, appunto, è stato compromesso. On pratica clonare il repo è sicuro, fidarsi del TAR su github, no.